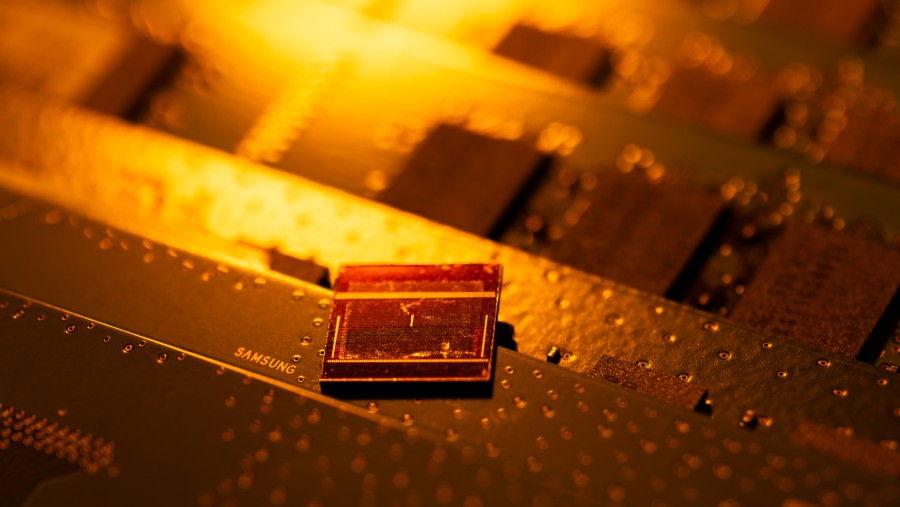

Penjahat siber disebut telah menyuntikkan malware persisten dengan memanfaatkan software manajemen jarak jauh, yang sudah terpasang sebelumnya.

Dengan akses administratif, mereka mengubah konfigurasi perangkat dan berkomunikasi rutin (setiap 1–5 menit) untuk memastikan malware tetap aktif.

Trafik data dikendalikan melalui server perintah dan kontrol (C2) menggunakan sistem "jabat tangan dua arah" antara router dan server.

Salah satu varian malware yang digunakan dalam serangan ini adalah TheMoon, pertama kali ditemukan pada 2014 dan kini digunakan kembali untuk menyerang router lemah.

Sulit Dideteksi dan Minim Proteksi

FBI mengakui bahwa serangan ini sulit dideteksi pengguna umum. Pasalnya, sebagian besar perangkat lunak antivirus tidak dapat memindai router. Pola kompromi pun seringkali samar, seperti koneksi internet tidak stabil, munculnya akun administrator baru yang tidak dikenal, perubahan konfigurasi, hingga lalu lintas jaringan mencurigakan.

Johannes Ullrich dari SANS Technology Institute menekankan bahwa banyak pengguna tidak menyadari router mereka sudah usang dan tidak lagi didukung.

"Kecuali mereka rutin mengecek ke situs vendor, tidak ada notifikasi jelas, yang menunjukkan bahwa dukungan perangkat telah berakhir," kata dia.

Oleh karena itu, FBI menganjurkan agar perangkat EOL segera diganti dengan model yang masih berada dalam siklus dukungan produsen.

Jika penggantian belum memungkinkan, langkah mitigasi yang disarankan yakni:

- Menonaktifkan akses administrasi jarak jauh

- Mengubah semua kredensial ke kata sandi unik dan kuat (16–64 karakter)

- Memperbarui firmware ke versi terbaru

- Me-reboot untuk menghapus malware dari memori

Laporan dari unit intelijen siber Cisco Talos mengungkapkan bahwa dua dari tiga kerentanan paling banyak dieksploitasi sepanjang 2024 terdapat pada perangkat EOL. Ini termasuk perangkat D-Link (CVE-2024-3273 dan CVE-2024-3272) serta Quantum Security Gateways dari Check Point Software (CVE-2024-24919).

Router yang diproduksi sebelum 2010 umumnya tidak lagi menerima pembaruan, menjadikannya sasaran empuk bagi serangan berbasis kerentanan lama yang belum ditambal.

"'Akhir masa pakai router dan perangkat keras sejenisnya merupakan masalah besar,” kata Ullrich, yang mencatat bahwa sensor honeypot SANS Institute mendeteksi beberapa ratus serangan setiap hari hanya untuk satu kerentanan Netgear.

"Kerentanan ini sudah ada sekitar 10 tahun lalu, tetapi masih diselidiki secara mendalam."

Ia menyarankan pengguna mencatat tanggal EOL perangkat sejak awal pembelian, serta menjadwalkan pengecekan pembaruan secara rutin.

"Perangkat yang sudah tidak dapat dipakai lagi harus segera diganti dengan perangkat baru yang didukung secepat mungkin," pungkasnya.

(prc/wep)