Andrew Nixon, juru bicara Departemen Kesehatan dan Layanan Kemanusiaan (HHS), mengatakan, “Departemen dan tim keamanannya secara aktif memantau, mengidentifikasi, dan mengurangi semua risiko yang ditimbulkan oleh kerentanan Microsoft SharePoint terhadap sistem IT kami.”

“Saat ini, kami tidak memiliki indikasi bahwa informasi apa pun bocor akibat kerentanan ini,” katanya, sambil menambahkan bahwa departemen tersebut bekerja sama dengan Microsoft dan Badan Keamanan Siber dan Infrastruktur AS. The Washington Post sebelumnya melaporkan bahwa NIH telah diretas.

Kementerian Keuangan Nasional Afrika Selatan mengatakan bahwa mereka mencari bantuan dari Microsoft setelah menemukan malware di jaringan mereka, tetapi menambahkan bahwa sistem dan situs web mereka beroperasi secara normal.

Serangan siber ini termasuk di antara pelanggaran besar terbaru yang Microsoft tuduhkan, setidaknya sebagian, kepada China, dan terjadi di tengah ketegangan yang meningkat antara Washington dan Beijing terkait keamanan global dan perdagangan.

AS telah berulang kali mengkritik China atas kampanye yang diduga mencuri rahasia pemerintah dan korporasi selama puluhan tahun.

Jumlah korban dari penyerangan SharePoint “mungkin jauh lebih tinggi karena ada banyak cara tersembunyi untuk menyerang server dengan menghilangkan jejak,” kata Vaisha Bernard, dari Eye Security, dalam email kepada Bloomberg News. “Ini masih berkembang, dan musuh-musuh oportunis lainnya terus memanfaatkan server yang rentan.”

Organisasi yang menjadi korban serangan SharePoint termasuk banyak yang bekerja di bidang pemerintahan, pendidikan, dan layanan teknologi, kata Bernard. Jumlah korban yang lebih kecil terdapat di negara-negara di Eropa, Asia, Timur Tengah, dan Amerika Selatan.

Hacker yang didukung negara cenderung memanfaatkan kelemahan keamanan siber, seperti kerentanan SharePoint, secara bergelombang, menurut Sveva Scenarelli, analis dari Recorded Future Inc. Mereka memulai dengan serangan rahasia dan tertarget, dan setelah celah ditemukan, mereka akan mulai menggunakannya secara lebih sembarangan, katanya.

“Setelah akses diperoleh, kelompok ancaman individu dapat melakukan triase terhadap organisasi yang terkompromi dan memprioritaskan yang menarik minat khusus untuk aktivitas lanjutan,” kata Scenarelli dari Insikt Group, divisi intelijen siber perusahaan tersebut. Dia mengatakan hal ini dapat mencakup mencari cara untuk mempertahankan akses ke jaringan yang terkompromi, menembus lebih dalam, dan menyiapkan jalur untuk mencuri informasi sensitif.

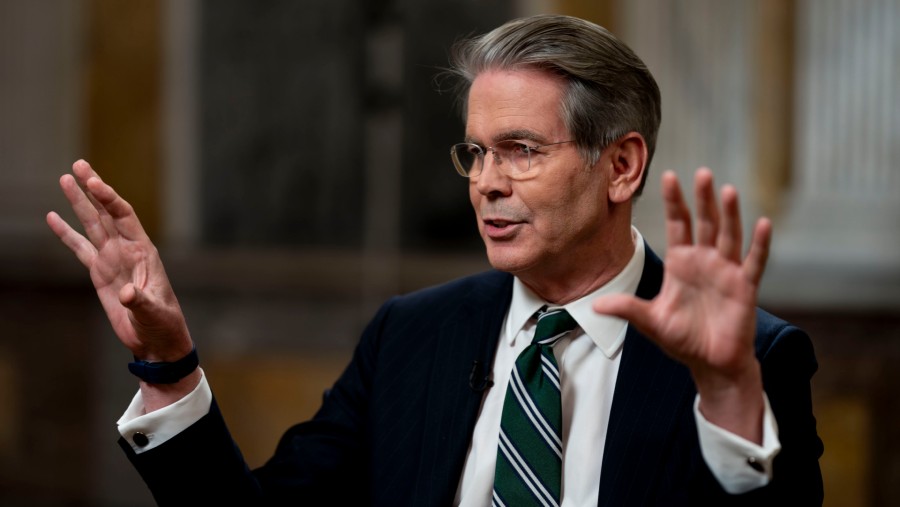

Menteri Keuangan AS Scott Bessent, yang akan bertemu dengan para kolega asal China di Stockholm minggu depan untuk putaran ketiga pembicaraan perdagangan, menyarankan bahwa serangan siber terhadap SharePoint akan dibahas.

“Tentu saja hal-hal seperti itu akan menjadi bagian dari agenda pembicaraan dengan rekan-rekan saya dari China,” kata dia dalam wawancara dengan Bloomberg Television pada Rabu.

Kelemahan keamanan tersebut memungkinkan peretas mengakses server SharePoint dan mencuri kunci yang dapat digunakan untuk menyamar sebagai pengguna atau layanan. Aksi ini memungkinkan akses mendalam ke jaringan yang terinfeksi untuk mencuri data rahasia. Microsoft telah merilis patch untuk memperbaiki kerentanan tersebut, tetapi para peneliti memperingatkan bahwa peretas mungkin sudah mendapatkan akses awal ke banyak server.

Microsoft pada Selasa menuduh peretas yang didukung negara China yang dikenal sebagai Linen Typhoon dan Violet Typhoon berada di balik serangan tersebut. Kelompok peretas lain yang berbasis di China, yang disebut Microsoft sebagai Storm-2603, juga memanfaatkannya, menurut perusahaan tersebut.

Perusahaan berbasis di Redmond, Washington, tersebut berulang kali menyalahkan China atas serangan siber besar-besaran. Pada 2021, sebuah operasi yang diduga dilakukan oleh China berhasil mengkompromikan puluhan ribu server Microsoft Exchange. Pada 2023, serangan lain yang diduga dilakukan oleh China terhadap Microsoft Exchange mengkompromikan akun email pejabat tinggi AS. Sebuah tinjauan pemerintah AS kemudian menuduh Microsoft mengalami “deretan kegagalan keamanan” terkait insiden 2023.

Eugenio Benincasa, seorang peneliti di Pusat Studi Keamanan ETH Zurich dengan spesialisasi menganalisis serangan siber China, mengatakan bahwa anggota kelompok yang diidentifikasi oleh Microsoft sebelumnya telah didakwa di AS atas keterlibatan mereka dalam kampanye peretasan yang menargetkan organisasi AS. Mereka dikenal karena “spionase ekstensif,” katanya.

Menurut Benincasa, kemungkinan pelanggaran SharePoint dilakukan oleh kelompok proksi yang bekerja sama dengan pemerintah, bukan langsung oleh lembaga pemerintah China. Perusahaan peretasan swasta di negara tersebut terkadang ikut serta dalam operasi “hacker for hire,” tambahnya.

“Sekarang bahwa setidaknya tiga kelompok dilaporkan telah memanfaatkan kerentanan yang sama, kemungkinan lebih banyak kelompok akan mengikuti,” katanya.

“Keamanan siber merupakan tantangan bersama yang dihadapi oleh semua negara dan harus ditangani secara bersama-sama melalui dialog dan kerja sama,” kata Juru Bicara Kementerian Luar Negeri China, Guo Jiakun. “China menentang dan memerangi aktivitas peretasan sesuai dengan hukum. Pada saat yang sama, kami menentang fitnah dan serangan terhadap China dengan dalih masalah keamanan siber.”

Menurut Microsoft, kelompok peretasan Linen Typhoon pertama kali teridentifikasi pada 2012, dan fokus pada pencurian kekayaan intelektual, terutama menargetkan organisasi yang terkait dengan pemerintah, pertahanan, perencanaan strategis, dan hak asasi manusia. Violet Typhoon, yang pertama kali diamati pada 2015, “berfokus pada spionase” dan terutama menargetkan mantan personel pemerintah dan militer, organisasi non-pemerintah, serta sektor media dan pendidikan di AS, Eropa, dan Asia Timur.

Para peretas juga menggunakan celah keamanan SharePoint untuk meretas sistem milik Departemen Pendidikan AS, Departemen Pendapatan Florida, dan Majelis Umum Rhode Island, seperti dilaporkan sebelumnya oleh Bloomberg.

Edwin Lyman, direktur keamanan tenaga nuklir di Union of Concerned Scientists, mengatakan bahwa meskipun NNSA memiliki informasi paling rahasia dan berbahaya di dunia, jaringan tempat informasi rahasia disimpan terisolasi dari internet.

“Jadi, meskipun jaringan-jaringan tersebut diretas, saya tidak yakin bagaimana informasi semacam itu bisa diteruskan kepada musuh,” kata Lyman dalam email. “Namun, ada kategori informasi lain yang sensitif tetapi tidak diklasifikasikan, yang mungkin ditangani dengan kurang hati-hati dan mungkin telah terpapar. Ini termasuk beberapa informasi terkait bahan nuklir dan bahkan senjata nuklir.”

(bbn)