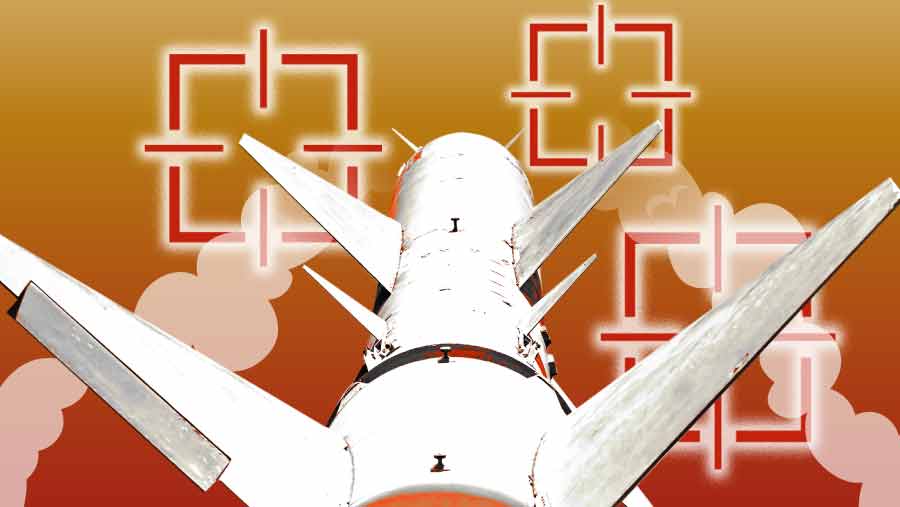

“Benar-benar mengejutkan,” kata Marcus Murray, pendiri perusahaan keamanan siber Swedia, Truesec. Ini adalah jenis serangan berskala besar dan terkenal yang “akan membuat bank-bank besar di seluruh dunia berlomba-lomba meningkatkan pertahanan mereka, mulai hari ini.”

Seorang perwakilan dari geng tersebut mengonfirmasi pada hari Jumat bahwa kelompok tersebut berada di balik serangan ICBC.

Aktivitas menyusup dan menyadap sistem telah LockBit jalankan selama kurang lebih empat tahun. Geng ini telah aktif setidaknya sejak awal 2020 telah meretas sebanyak 1.000 korban di seluruh dunia. LockBit juga telah memeras lebih dari US$100 juta dalam bentuk uang tebusan, menurut Departemen Kehakiman AS.

Para anggota kelompok ini memiliki hubungan dengan Rusia dan aktif di forum-forum kejahatan siber berbahasa Rusia, menurut para pakar industri.

Geng ini dikenal sebagai perusahaan “ransomware sebagai layanan”. Hacker Core LockBit mengembangkan malware dan alat lainnya. Penjahat siber bekerja freelance, kemudian mendaftar ke LockBit untuk mendapatkan akses ke alat dan infrastruktur mereka. Penjahat ini selanjutnya melakukan peretasan sendiri.

Ketika serangan berhasil, LockBit mendapatkan komisi — biasanya sekitar 20% dari uang tebusan yang dibayarkan, menurut perusahaan keamanan siber.

“Mereka menjalankannya seperti bisnis, dan itulah cara terbaik untuk menjelaskannya,” Jon DiMaggio, kepala strategi keamanan di Analyst1, mengatakan dalam sebuah wawancara di awal tahun ini.

“Pendiri LockBit menjalankannya seolah-olah dia adalah Steve Jobs, yang mana ini sukses bagi mereka tetapi merupakan berita buruk bagi kita semua.”

Hacker LockBit menggunakan ransomware untuk menyusup ke dalam sistem dan melakukan penyanderaan. Hacker menuntut pembayaran untuk membuka kunci komputer yang telah mereka bobol dan sering kali mengancam akan membocorkan data yang dicuri untuk menekan korban supaya membayar.

Korban-korban kelompok ini tersebar mulai dari Eropa dan Amerika Serikat, serta Cina, India, Indonesia, dan Ukraina, menurut perusahaan keamanan siber Kaspersky.

Para peneliti telah lama mempelajari alat peretasan LockBit, menentukan bahwa kelompok ini secara teratur memperbarui perangkat software jahatnya untuk menghindari deteksi dari produk keamanan siber.

Salah satu jenis malware, LockBit Black, menunjukkan bahwa kelompok tersebut telah bereksperimen dengan sejenis malware yang menyebar sendiri dan akan memudahkan peretas untuk menyusup ke sistem sebuah organisasi yang menjadi target — tanpa keahlian teknis yang biasanya diperlukan, tulis para peneliti Sophos Group Ltd. dalam sebuah posting blog.

Baca Juga: Menagih Peran Pemerintah Cegah Bocornya Data

Belum diketahui secara pasti berapa banyak orang yang terlibat dalam LockBit dan di mana mereka berada. Yang pasti kelompok ini mengatakan di situs webnya bahwa mereka tidak menyerang negara-negara pecahan Uni Soviet karena sebagian besar pengembang dan mitranya lahir dan dibesarkan di sana.

Hingga Jumat pagi minggu lalu ICBC belum terdaftar di situs web LockBit sebagai korban, dan bukanlah hal yang aneh, kata Mattias Wåhlén, pakar intelijen ancaman dari Truesec.

“Banyak catatan tebusan awal berisi tawaran bahwa, jika korban membayar dengan cepat, kelompok ransomware tidak akan mempublikasikan nama korban sama sekali, untuk menghindari rasa malu di depan umum.”

Eric Noonan, CEO perusahaan layanan keamanan CyberSheath, menggambarkan LockBit sebagai “ransomware yang paling banyak digunakan di dunia pada tahun 2022,” dan mencatat bahwa ransomware ini juga “cukup aktif” tahun ini. Bagi Noonan: “Sungguh mengejutkan bahwa sebuah bank Cina menjadi sasaran.”

Pasalnya pemerintah China melarang perdagangan mata uang kripto — metode pembayaran yang disukai para peretas — geng hacker tidak sering menargetkan wilayah tersebut, menurut Wåhlén.

China juga secara tradisional dianggap sebagai sekutu Rusia, katanya, sehingga menjadikannya target yang lebih rendah bagi mereka yang memiliki hubungan dengan Rusia.

Baca Juga: Mikhail Matveev, Anggota LockBit yang Serang BSI dan Diburu AS

“Jika penargetan itu ternyata merupakan kesalahan, kata Noonan, “kita bisa melihat LockBit membantu pemulihan dengan menyediakan dekripsi gratis seperti yang mereka lakukan di masa lalu ketika korban yang salah ditargetkan.”

Lalu para hacker LockBit di masa lalu telah menjelaskan bahwa mereka adalah oportunis yang sama. Dalam sebuah pernyataan yang dikeluarkan awal tahun lalu, mereka menggambarkan diri mereka sebagai “apolitis.”

“Bagi kami, ini hanyalah bisnis,” kata geng LockBit. “Kami hanya tertarik pada uang untuk pekerjaan kami yang tidak berbahaya dan berguna.”

(bbn)